前言

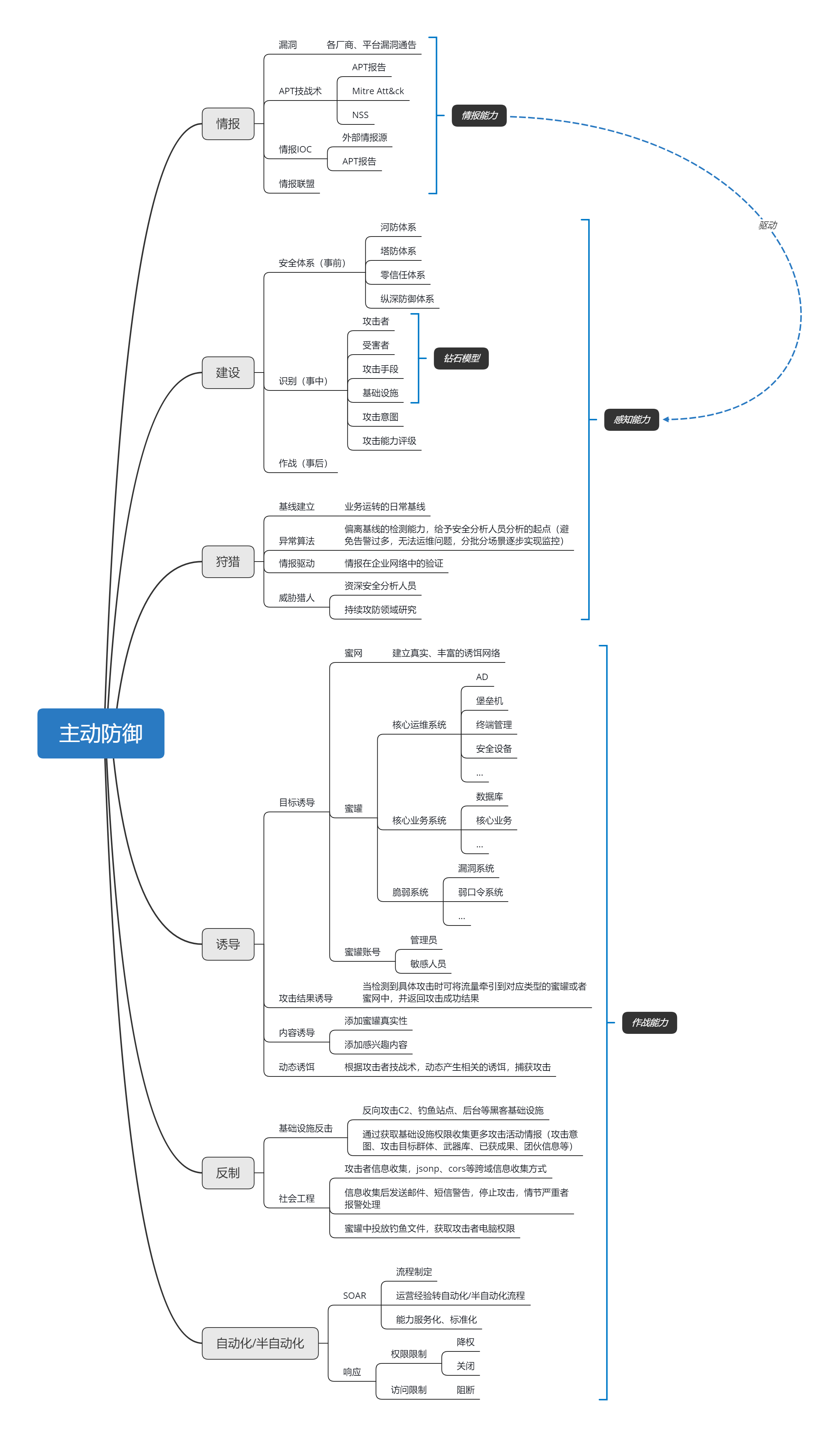

长期以来由于攻防信息不对称、攻防面不对称,被动防御的效果已经发展到了瓶颈,安全行业慢慢期望从防守角色转换成攻防对抗的角色,于是主动防御体系的概念就被提了出来。虽然国内的主动防御体系还不够标准和成熟,但个人依旧认为未来的防御体系一定会纳入许多主动防御战术。下图是我对主动防御的的一些思考,我将主动防御分成了三种能力:

情报能力:获取可能未来会对自己构成威胁的能力

感知能力:发起内外部正在对自己构成威胁的能力

作战能力:对抗外内部正在对自己构成威胁的能力

情报能力

漏洞情报:监控各厂商、平台的漏洞通告,核对企业内部资产受影响范围,更新规则库,保证第一时间的感知能力。

APT技战术:通过APT报告、Att&Ck框架、NSS框架等获取 APT技术的更新,更新规则库,保证第一时间的感知能力。

情报IOC:通过APT报告、各路情报源的IOC信息,核对企业是否遭受相关攻击,保证第一时间的感知能力。

情报联盟:通过建立情报联盟共享情报信息,企业自己捕获的情报数据质量较高,同行业具备一定潜在共性,如针对行业的APT攻击。

情报可以高效的驱动感知能力提升,但是目前的情报生态也存在一定问题,例如:

- 情报IOC质量得不到保证,一是情报本身是错误的,二是情报的信息量太少,虽然情报有标准的标准的STIX格式,但在情报的高维度信息识别方面目前仍存在问题,无法给出情报相关的攻击者信息、攻击意图、攻击目标、攻击方法等信息

- 情报联盟无法建立,一是由于情报IOC质量本身无法保证,导致无法确保联盟情报池质量,久而久之就失去了建立热情。二是由于国情容易构建资源壁垒。

感知能力

建设:

安全体系建设(事前):通过建设完善的安全体系,增加空间复杂度,当黑客进入网络后在没有信息源的情况下,提高攻击技术成本,攻击时间成本。为事中识别、事后作战提供了更多的时间。常见的安全体系有:河防体系、塔防体系、纵深防御、零信任,可根据实际情况建立适合自己的安全体系。此类文章交流也是比较多的,可以多参考。

识别(事中):能够识别网络中的攻击者、受害者、攻击手段、攻击者基础设施、攻击意图、攻击能力等信息,可以有效的对安全事件进行评级,并产生高质量的情报源。攻击识别的能力是安全防御的基础,高效精准的识别,才能执行有效的防御方案。

作战(事后):当识别到攻击时,则要启动对应的作战方案。详细作战能力后面单独细说

狩猎:

基线建立:业务运转的日常基线建立

异常算法:偏离基线的检测能力,给予安全分析人员分析的起点(避免告警过多,无法运维问题,分批分场景逐步实现监控)

情报驱动:验证新的情报IOC、攻击技战术、漏洞,是否在企业中已经遭受攻击

威胁猎人:资深的安全分析人员、攻防研究人员是威胁狩猎的主要驱动力,它们可以根据日志、流量、内存等证据中去寻找攻击痕迹。

作战能力

诱导:诱导是目前主动防御最常见的技术,MITRE新发布的主动防御框架shield大部分技术也是围绕诱导展开,其背后的核心产品就是蜜罐。诱导我分为目标诱导、内容诱导、结果诱导、动态诱饵几个方面。

目标诱导

蜜网:建立真实、丰富的诱饵网络,诱敌深入

蜜罐:蜜罐的种类贴近真实环境部署,建议部署诱惑力较大的系统,例如:核心运维系统(AD、堡垒机、终端管理、安全设备)、核心业务系统(数据库、核心业务)、脆弱系统(漏洞系统、弱口令系统、未授权访问系统)

- 诱饵账号:在操作系统、应用系统防止无人使用的诱饵账号,诱饵账号的可以伪装为管理员、敏感人员(财务、人事、高层等)

内容诱导

- 真实性:多采用高交互蜜罐,避免低交互蜜罐被轻易发现,提高攻击者警惕

- 感兴趣内容:多添加符合业务的数据、提高蜜罐的真实性

结果诱导

当检测到具体攻击时可将流量牵引到对应类型的蜜罐或者蜜网中,并返回攻击成功结果,主动让攻击者进入陷阱。该实现需要基于一定的识别能力,识别攻击方法、攻击目标,将流量牵引到正确的蜜罐上

动态诱饵

为了更好控制资源,根据攻击者技战术,动态产生相关的诱饵,捕获攻击

反制:在遭受攻击时正真意义上的反击工作,目前比较常见的方法为反打C2、后台,通过钓鱼方式getshell

基础设施反击

该工作目前在GA业务中较为常见,针对一些菠菜、黑产的反向打击、证据提取,主要目标为攻击者的C2服务器、钓鱼站点、后台等黑客基础设施。这部分工作目前大多数是人工进行。

社会工程

- 攻击者信息收集:通过jsonp、cors等跨域信息收集方式(该方法已经被一些插件识别,思路不变,方法可以换,这就体现了对抗性)

- 钓鱼蜜罐:通过一些精心布置的蜜罐,反向钓鱼攻击者。例如HVV中常用的VPN客户端下载界面,将后门伪装成VPN客户端等待攻击者下载,人员名单列表文件,利用office漏洞反向攻击

- 警告:通过收集的攻击者信息发送邮件、短信警告,停止攻击,情节严重者报警处理

自动化\半自动化:

SOAR:SOAR本是该在安全运营中的模块,但主动防御的过程中自动化能力是至关重要的一步,人不能24小时值班,需要借助平台能力自动执行流程。

- 流程制定:制定企业风险处理流程、当发生风险是按照具体流程自动\半自动化执行。

- 运营经验固化为流程:依托于SOAR平台,根据日常运营经验优化、新建,分析、处置、响应流程,持续增强安全运营能力。

- 能力服务化、标准化:将企业安全能力服务化,通过SOAR建立能力中台,提供南北向接口,南向对接设备,北向提供服务。外部调用API即可调用企业安全能力。将企业安全能力标准化,将不同厂家不同设备,相同的能力标准化,对外提供统一接口,通过该接口可调用具备该能力的所有设备。

响应

权限限制

当账号失陷后,可自动化降权、关闭,避免重要资产信息泄露。

访问限制

当主机失陷后,可自动化阻断,避免攻击者横向移动。